一、物理层 比特流

1、物理层的任务:为它上一层提供一个物理连接,以及他们的机械、电气、功能和过程特性。

2、ID卡:全称为身份识别卡,是一种不可写入的感应卡,含固定的编号,卡内除了卡号外,无任何保密功能。

3、ID卡的工作原理:

读卡器将载波信号经天线向外发送

卡进入读卡器的工作区域后,由卡中电感线圈和电容组成的回路接收读卡器发射的载波信号,卡中芯片被激活

芯片读取控制模块将存储器中的数据调制在载波上,经卡内天线回送给读卡器

读卡器对接收到的卡回送信号进行解调、解码后送至后台计算机

后台计算机根据卡号的合法性,针对不同应用做出相应的处理和控制

4、ID卡和IC的区别?

ID卡:称为身份识别卡,无法写入,有固定的编号,但是没有任何加密措施。一般涉及到钱的地方都不适用ID卡

IC卡:称为集成电路卡,可读写,可以加密,相对于ID卡来说较为安全 独立的存储空间 每个扇区都可以加密

5、ID和IC的利用方式?

ID卡一般用在门禁系统,IC卡一般使用在一卡通,就餐卡等

6、IC的漏洞利用如何防御?(IC卡攻击方式数据重放 数据篡改 数据劫持)

对于数据重放型的攻击,可以对数据加上序列号或时间戳,这样可以判断消息的新鲜性,从而重放攻击。

对于数据篡改型的攻击,可以对数据进行全盘加密。

7、TCP/IP的数据封装和解封装

封装过程:

应用层封装数据传递给传输层

传输层在应用层传来的数据上加上TCP头后传递给网络层

网络层将传输层传来的数据加上IP头传给数据链路层

链路层将网络层传来的数据加上MAC头部和尾部传给物理层

物理层将链路层传来的数据变成数据比特流

解封装的过程:

物理层收到信号后,经过转化后发给数据链路层

链路层将物理层传来的数据剥离掉头部和尾部后交付给网络层

网络层将链路层传来的数据剥离掉IP头后交付给传输层

传输层将网络层传来的数据剥离掉UDP头交付给应用层

应用层接收到传输层传来的最终数据

8、数据各层的名称?

物理层,链路层,网络层,传输层,应用层(会话层,表示层,应用层)

二、数据链路层 数据帧

1、什么是广播报文,单播和组播报文?

广播报文:可以理解为一个人通过广播喇叭对在场的全体说话。

单播报文:网络节点之间的通信就好像是人们之间的对话一样。如果一个人对另一个人说话,用网络技术的术语来描述就是单播。此时信息的接受和传递只在两个节点之间进行。

多播报文:可以理解为一个人向多个人说话(但不是在场的所有人)。网上视频会议,网上视频点播特别适合采用多播方式。

2、什么是MAC地址?

网卡的物理地址

3、MAC地址和IP地址关系

例如坐火车,火车票是你进入一个网络的通行证,加入每个网络都会自动分配一个,这就是IP。MAC地址就是身份证,全世界只有一个,MAC地址就是一台电脑唯一的一个字符串。

4、以太网帧结构

前导信号(8) 目标地址(6) 源地址(6) 类型(2) 数据(46字节到1500字节)FCS(校验位4)

IEEE 802.1q 标记帧

前导信号 目标地址 源地址 TPID 标签 类型 数据 FCS

其中标签中有 优先级 CFI VLANID

5、交换机的mac学习机制和老化机制

学习机制:交换机把接收到的数据包中的MAC地址和进入它的端口及时间保存到它的MAC表中。将数据包转发出去时,若交换机MAC地址表中有目标MAC地址与它的端口之间的对应关系,就将数据包从对应的端口发送出去。若交换机MAX地址表中没有目标MAC地址与它的端口之间的对应关系,就将数据包从所有的端口发送出去。之后,当目标机器回复它的应答的时候,交换机就把此MAC地址与它对应的端口写入MAC地址表中。如果交换机已收到的报文中源MAC地址和目的MAC地址所在端口相同,则丢弃该报文。在整个工作期间,交换机不停地查询MAC表,将接收到的数据包转发出去,并且根据接收到的数据包更新他的MAC表。

老化机制:MAC表中的表项都有一定的生存时间,每收到一个数据包都要查看MAC表,如果MAC地址不在表中,就添加。如果已在表中,则将时间字段更新。如果一个表项超过一定的时间还没有被更新的话,则此表项老化,再过一段时间后,还是没有被更新,则交换机认为相应的机器已经关机,就会将此项删除。

6、交换机的交换原理什么?

交换机将收到的数据帧中的源MAC地址和进入它的端口写入MAC地址表中

交换机将数据帧中的目的MAC地址同已有的MAC地址表进行比较,从而决定从哪个端口转发

如果数据帧中的目的MAC地址不在MAC地址表中,则向所有端口转发。

如果交换机已收到的报文中源MAC地址和目的MAC地址所在端口相同,则丢弃该报文。

7、主机c1跟c2的数据过程

C1-----------------sw1(交换机)------------------c2

C1向C2发送数据包时,先判断C2与它是否属于同一网段;

如果属于同一网段,则查看ARP缓存表中是否有C2的MAC地址;如果有,则直接封包,将数据包发送给交换机。如果没有,则广播信号,询问C2的MAC地址,C2收到信息后对C1进行应答,告诉C1它的MAC地址,C1得到C2的MAC地址后,将数据进行封包,将数据包发送给交换机。

交换机把接收到的数据包中的MAC地址和进入它的端口及时间保存到它的MAC表中。将数据包转发出去时,若交换机MAX地址表中有目标MAC地址与它的端口之间的对应关系,就将数据包从对应的端口发送出去。若交换机MAX地址表中没有目标MAC地址与它的端口之间的对应关系,就将数据包从所有的端口发送出去。之后,当目标机器回复它的应答的时候,交换机就把此MAC地址与它对应的端口写入MAC地址表中。如果交换机已收到的报文中源MAC地址和目的MAC地址所在端口相同,则丢弃该报文。

如果不属于同一网段,则查看本机的路由表,根据子网掩码选择最精确的路由,没有匹配到路由就丢弃,如果有默认路由(网关),则把数据从默认路由发出。

8、vlan的作用

隔离冲突域和广播域,有效的控制了广播风暴,提高网络的安全性。

9、vlan间数据的交换过程?

在主机1向主机2发送数据包时,数据包到到交换机的某个端口后,交换机给该数据包加上一个有关于VLAN ID的标签,交换机根据目的MAC地址和VLAN ID判断该数据包要发送到哪个端口,如果转发的端口与数据包的VLAN ID相同,则去掉数据包的标签并允许该数据包通过这个端口,如果不相同则不允许通过,丢弃该数据包。

10、什么是MAC地址泛洪

交换机中有一张表叫做MAC表,这个表是一个硬件组成的表,主要是完成快速转发,cam表有大小限制,不同交换机不同,越是高端的交换机的表空间越大,交换机的一个原理是,接口下回自动学习并记录MAC地址,所以攻击者不断进行MAC地址刷新,充斥整个交换机的整个MAC表,导致交换机不得不进行数据广播。从而获取其他人的报文信息。

11、MAC地址泛洪防御

在公司接入交换机上限定端口接入的数量,比如一台接入交换机,每个端口一般就一台

主机,但是为了移动办公和其他接入,可以允许一个端口有20个mac,如果这个端口学习

超过了20个mac地址,就停止学习,后来的mac将被丢弃

具体配置:

Port –security enable

Port –security mac-address sticky

Port –security protect-action protect

Port –security max-mac-num 20

三、网络层 路由转发功能 IP包

1、IP的包头格式

Version:版本号

IP Header Length(IHL):IP包头长度

Type of Service:服务类型,用来指定数据包的处理方式(优先级)

Total Length:IP包总长度

Identifier:标识符

Flags:标记位

Fragment Offset :片偏移,表示该IP包在该组分片包中的位置

TTL:生存时间

Protocol:协议号 标识上层所使用的协议

Header Checksum:头部校验

Source Addresses:源地址

Destination Addresses:目的地址

2、IP地址的分类

IP地址有网络号和主机号组成

A类地址:0+网络号(7)+主机号(24)

理论上:1.0.0.0-126.255.255.255

实际分配给主机:1.0.0.1-126.255.255.254

B类地址:10+网络号(6)+主机号(16)

理论上:128.0.0.0-191.255.255.255

实际分配给主机的:128.0.0.1-191.255.255.254

C类地址:110+网络号(21)+主机号(8)

理论上:192.0.0.0-223.255.255.255

实际分配给主机的:192.0.0.1-223.255.255.254

3、私有地址

局域网使用

10.0.0.0/8

172.16.0.0/12

192.168.0.0/16

私有地址通过NET转换,就可以在公网上传输

4、NET转换

交换机将IP包的源地址(私有)用存在的公网地址替换,目的地址不变,交换机建立映射表(没替换前的源地址和目的地址的映射表)

具体配置:

acl number 2000

rule 0 permit source 192.168.2.0(源地址) 0.0.0.255

int g0/0/1

nat outbound 2000

5、静态路由

手工配置的路由

具体配置ip route-static 202.100.100.0(目的地址) 255.255.255.0 100.1.1.2(下一跳)

6、直连路由:路由器本身的接口产生的路由,叫做直连路由,但是需要路由器端口UP,协议正常才可以产生有效的的直连路由

7、动态路由:通过路由协议自动生成的路由。

8、什么是ARP:

地址解析协议,在局域网中,网络中实际传输的是帧,帧里面有目标主机的MAC地址的。在以太网中,一个主机要和另一个主机进行直接通信,必须要知道目标主机的MAC地址。地址解析协议就是用来获取MAC地址的。所谓地址解析就是主机在发送帧前将目标IP地址转换成目标MAC地址的过程。。ARP基本功能就是通过目标设备的IP地址,查询目标设备的MAC地址

9、ARP报文字段

Hardware type:硬件类型 如果是以太网则硬件地址类型为0001

Protocol type:协议类型一般写的是0X0800 表示IP 0X0806表示ARP

Hardware size:硬件地址长度 指的是MAC地址的长度,长度为6单位是字节

Protocol size:协议地址长度 如果是IP4则这个值为4

Opcode:操作符 如果为1则为请求包,为2则为回应包

Sender MAC address:源MAC地址

Sender IP address:源IP地址

Target mac address:目标MAC地址

Target ip address :目标IP地址

10、ARP投毒 原理中间人欺骗PCA它是FTP,欺骗FTP它是PCA

Step1:测试网络连通性

Step2:测试FTP是否可以正常登陆

Step3:中间人开启路由转发功能

Cat /proc/sys/net/ipv4/ip_forward

Echo 1 >> /proc/sys/net/ipv4/ip_forward

Step4: 进行ARP投毒

Arpspoof -i eth0 -t 192.168.1.234 192.168.1.235

Arpspoof -i eth0 -t 192.168.1.235 192.168.1.234

Step5:开启抓包模式

Step6:PCA正常登陆FTP

Step7:抓包结果

11、ARP防御

主机强行绑定MAC地址

交换机端口绑定MAC地址

四、传输层

1、传输层的功能

提供面向连接或无连接的服务,维护连接状态,对应用层数据进行分段和封装,实现多路复用,可靠地传输数据,执行流量控制

2、TCP基本原理

三次握手:建立可靠连接

端口号:多路复用

确认机制:应答接受

序列号:丢失检测,乱序重排

窗口机制:流量控制

3、TCP头格式

Source port:源端口号

Destination port:目的端口号

Sequence Number:序列号

Acknowledgment Number:确认号

Data Offset:首部长度

FIN:释放连接标志

SYN :建立连接标志

Window:窗口大小

Checksum:校验和

Urgent pointer:紧急指针

4、tcp协议号6

UDP协议号7

Telent: 23

FTP :20/21

http:80

Smtp:25

TFTP:69

DNS:53

Snmp:161

Bootp:67/68

5、三次握手

A开始的时候SYN_SEND状态,B开始的时候listen状态。

第一次握手:建立连接。A发送连接请求报文段,将SYN位置为1,seq=a;然后,A进入SYN_SEND状态,等待B的确认;

第二次握手:B收到SYN报文段。B收到A的SYN报文段,需要对这个SYN报文段进行确认,设置ack=a+1;同时,还要发送SYN请求信息,将SYN位置为1,seq=a,;B端将上述所有信息放到一个报文段(即SYN+ACK报文段)中,一并发送给A,此时B进入SYN_RECV状态;

第三次握手:A收到B的SYN+ACK报文段。然后seq=a+1,ack=b+1,向B发送ACK报文段,这个报文段发送完毕以后,A和B都进入ESTABLISHED状态,完成TCP三次握手。

6、四次握手

第一次握手:释放连接。A发送释放连接请求报文段,将FIN位置为1,seq=P;然后,A进入FIN_WAIT状态,等待B的确认;

第二次握手:B收到FIN报文段。B需要对这个FIN报文段进行确认,设置ack=P+1;

第三次握手:B发送FIN释放连接请求,将FIN位置为1,seq=q;此时B进入FIN_WAIT状态;

第四次握手:A收到B的FIN和ACK报文段。向B发送ACK报文段设置ack=q+1,这个报文段发送完毕以后,A和B都进入closed状态,完成四次握手。

7、UDP头格式

Source port:源端口

Destination port目的端口

Length:长度

Checksum:检验和

Data:数据

8、TCP和UDP对比

TCP面向连接,可靠传输

UDP无连接,不可靠传输

TCP和UDP通过端口号标识上层应用和服务

TCP通过滑动窗口实现流量控制

UDP实现简单,资源占用少,实时性强,适用于可靠性高的网络和延迟敏感的应用

9、DDOS攻击

特点:大规模协作的攻击方式

SYN Flood 攻击:伪造地址不停的进行SYN请求

ACK Flood 攻击原理:大量ACK冲击服务器受害者资源消耗,需要不停查表来回应ACK ,ACK流量要大才会对服务器造成影响

ICMP flood攻击:与ACK flood原理相似,属于流量型的攻击方式。目前很多防火墙直接过滤ICMP报文。

Connection Flood 攻击原理:利用真实IP地址,在服务器上建立大量的TCP连接

Http get Flood 攻击原理:利用代理服务器想受害者发送大量Http get 请求,主要请求动态页面,涉及到数据库访问操作

Http get flood 攻击防御 :增加cache 将访问多的放在cache中;虚拟技术

连接耗尽防护:限制每一个源IP的连接数量,对肉鸡群无效

对恶意连接的IP进行封禁

主动清除残余连接

可以对特定的URL进行防护

防御手段:1、土豪型 买带宽

2、CDN 内容分发式网络 业务分布在各个点 互不影响

3、BGP 流量清洗 怎么清洗(反向查询,放入路由黑洞)

五、应用层

1、什么是DHCP?

动态主机配置协议,作用是集中的管理,分配IP地址、使网络环境中的主机动态的获得IP地址,网关地址,DNS服务器地址

2、终端没有IP地址如何发出IP报文?

首先数据链路层的封装必须是广播形式(MAC地址全F)

终端没有IP地址,IP头中源地址全0

终端发出DHCP请求报文,因为不知道DHCP SERVER的IP地址,因此目的地址填为有限的子网广播IP(全1)

终端发出的DHCP请求报的UDP层中的源端口为68,目的端口为67,DHCP SERVER通过端口号来判断一个报文是否是DHCP报文

3、DHCP协议实现过程

Discover(广播) offer

Request(广播) ack

Request(续租,单播) ack(续上)/nack(没续上)

Release(取消租约)

4、DNS

域名解析协议

解析过程:

Client 发出请求报文,要求解析地址

DNS 收到该请求后,在自己的数据库中寻找该域名的IP地址

DNS找到相应的记录,发送应答报文给Client

Client收到报文

解析方式:

递归解析方式:DNS收到一个域名解析请求时,如果所要检索的内容不再本地,DNS将和自己的上一层服务器交互,获得最终的答案返回给客户

优点:客户只用发送一次DNS的域名解析请求 简单方便

迭代解析方式:DNS收到一个域名解析请求时,如果所要检索的内容不再本地,则向客户提供另一个DNS服务器的地址,客户负责把解析请求发送给新的DNS服务器

优点:对DNS服务器来说,只需要查找本地的数据库

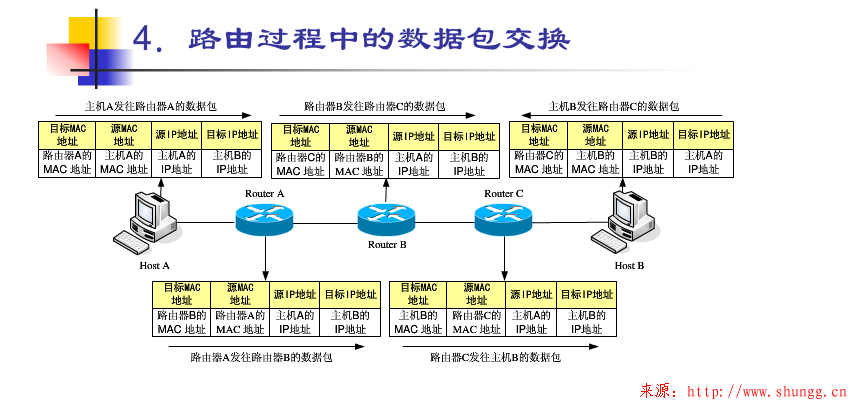

IP数据包经由路由转发的时候源ip,目的ip,源MAC,目的mac是否发生改变,如何改变?

A—–(B1-B2)—–(C1-C2)——-E

如上拓扑图为例,B1和B2是路由器B上的两个接口,C1和C2是路由器C上的两个接口,A和E是PC,由主机A向主机E发送数据包,那么在主机A形成的数据包的目的IP就是E的IP,源IP就是主机A的IP地址,目标MAC地址就是B1的MAC地址,源MAC地址就是A的MAC地址

由A发给路由器B,B经过重封装后,源IP和目标IP是不变的,源MAC地址变成B2的MAC地址,目标MAC地址变成C1的MAC地址,封装完成发送给路由器C,路由器C接收到数据包后和B做的操作是一样的,源IP和目标IP的不变的,源MAC地址变成C2的MAC地址,目标MAC地址变成主机E的MAC地址,然后发送给主机E,这样E就收到了这个数据包,当恢复数据包的时候就是把收到的数据包的源IP地址(主机A的IP地址)和源MAC地址(接口C2的MAC地址)作为他的目标IP和目标MAC地址

暂无评论

你好