0x00前言

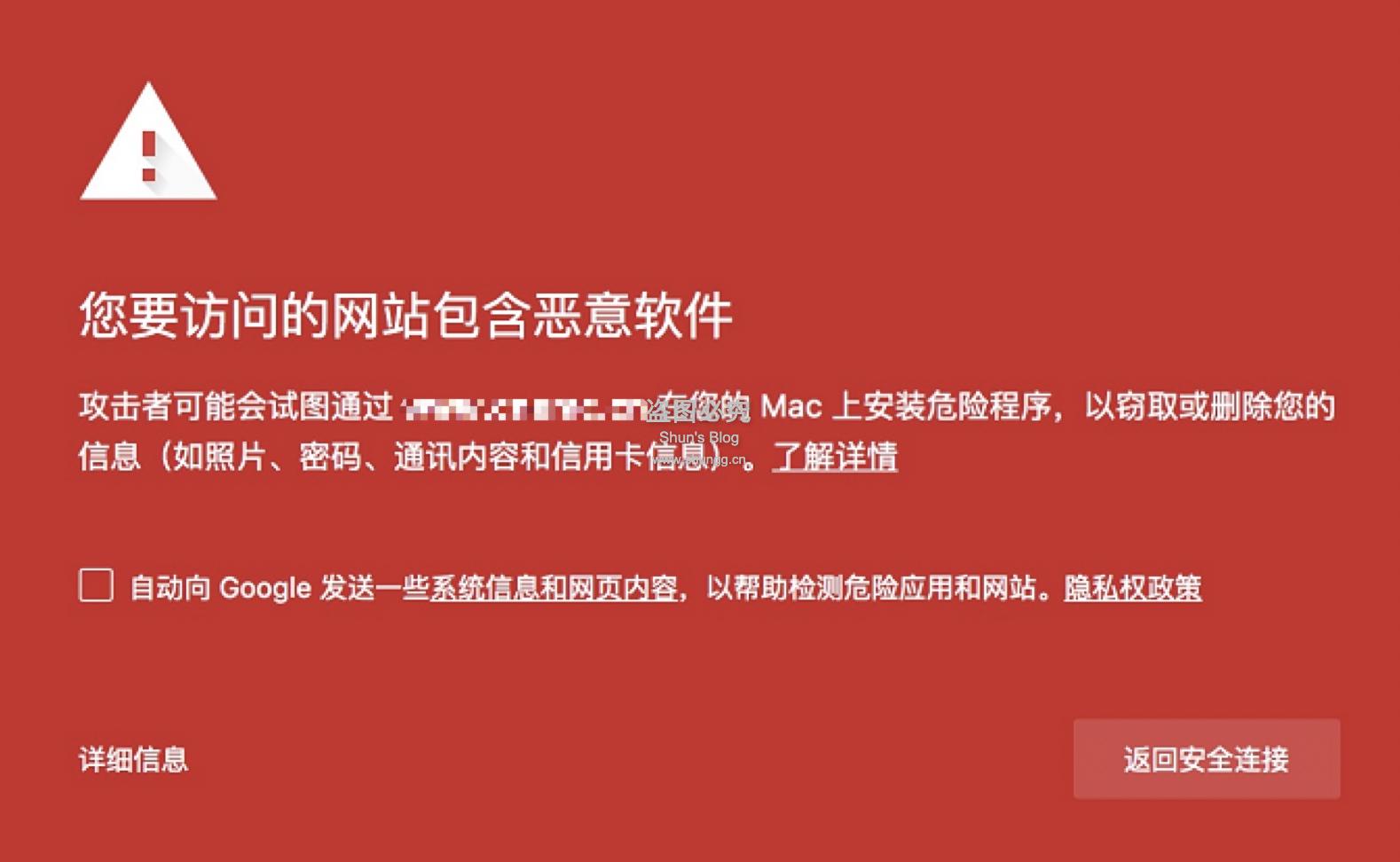

某年某月某日某网站被Google标记包含恶意软件,针对该问题进行排查(包括后门木马查杀、安全漏洞查找、日志分析、攻击方法、攻击路径及问题复现等),并对存在风险的服务器、web应用等提出安全整改建议。

0x01了解问题

1、网站在9月底出现被标记包含恶意软件的问题,10月10日之后发现网站web服务器和数据库服务器的管理员密码被非法篡改;

2、网站技术人员使用PE盘重置web服务器和数据库服务器的管理员密码重置,使用杀毒软件查杀服务器的病毒,发现两台服务器存在同样200个操作系统病毒(windows),立即进行删除;

3、网站web服务器和数据库服务器的远程桌面端口对公网开放。

0x02分析原因

日志分析

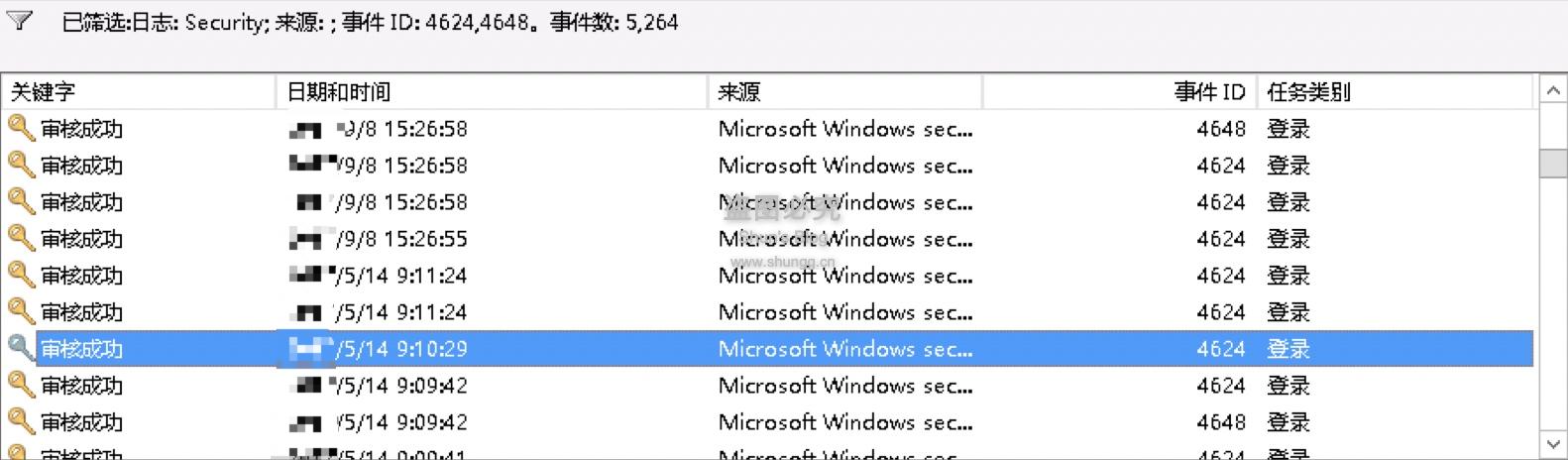

查看web服务器上系统日志,发现5月-9月无登录成功日志,询问网站技术人员,web服务器5月之前作为其他服务器使用,9月7日改为网站web服务器正式上线使用:

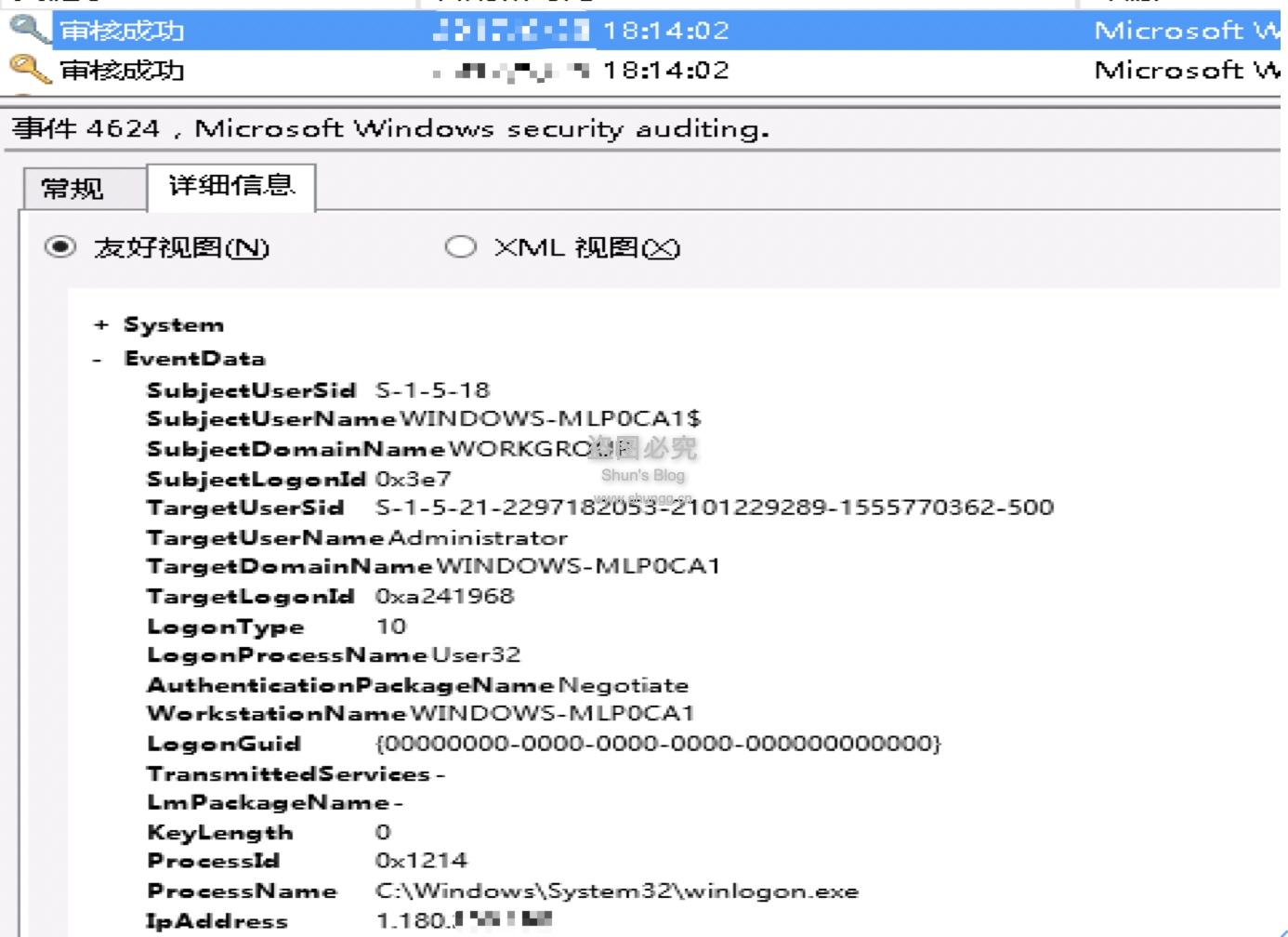

查看9月之后登录成功日志,发现如下几个IP成功登录web服务器多次,询问网站技术人员确定非网站运维人员正常登录IP,为黑客登录。

1.180.xxx.xxx北京市朝阳区电信

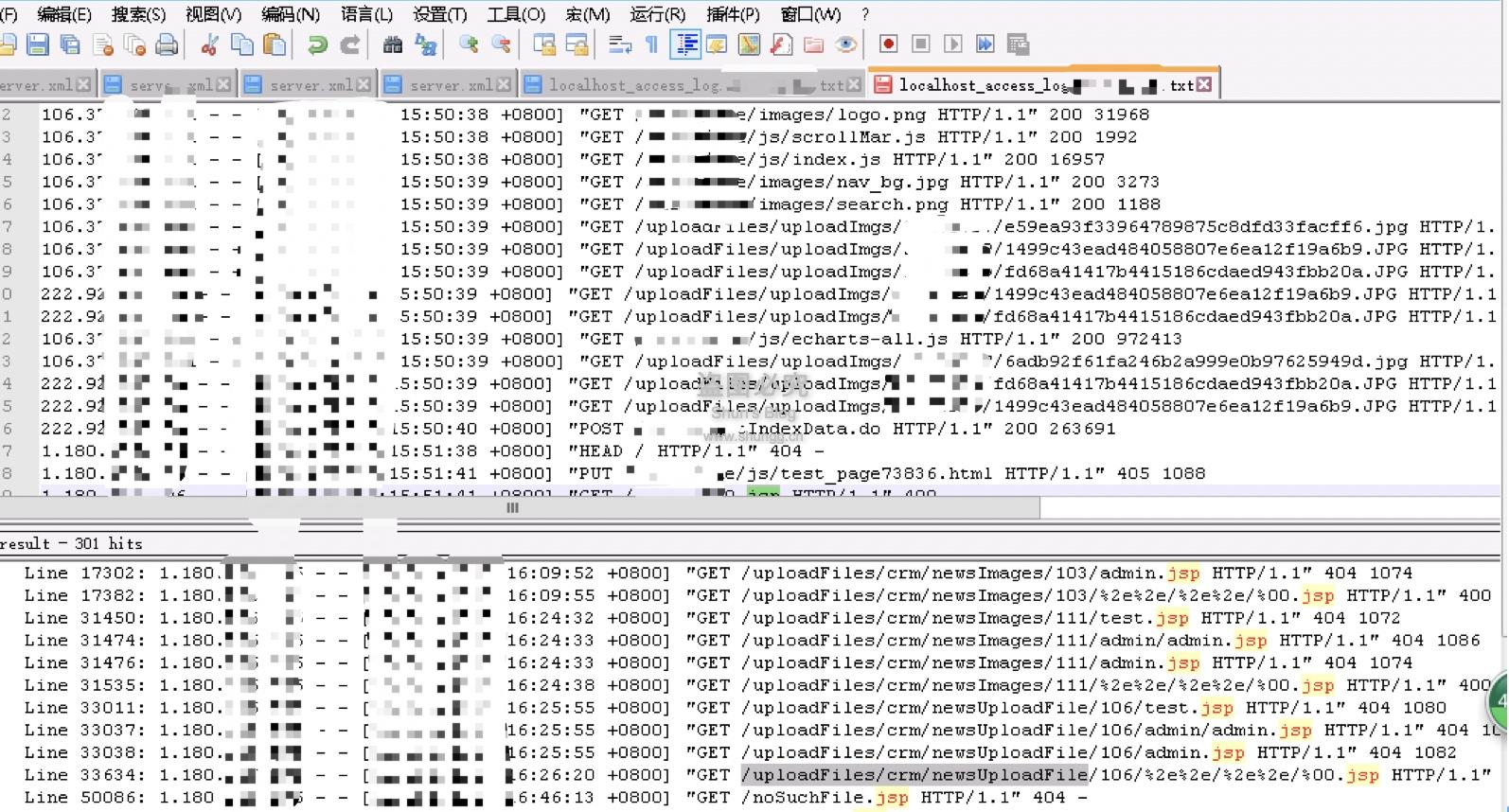

该IP多次进行web攻击尝试,目前暂未发现上传木马成功。

该IP9月25日至10月10日多次成功登录服务器

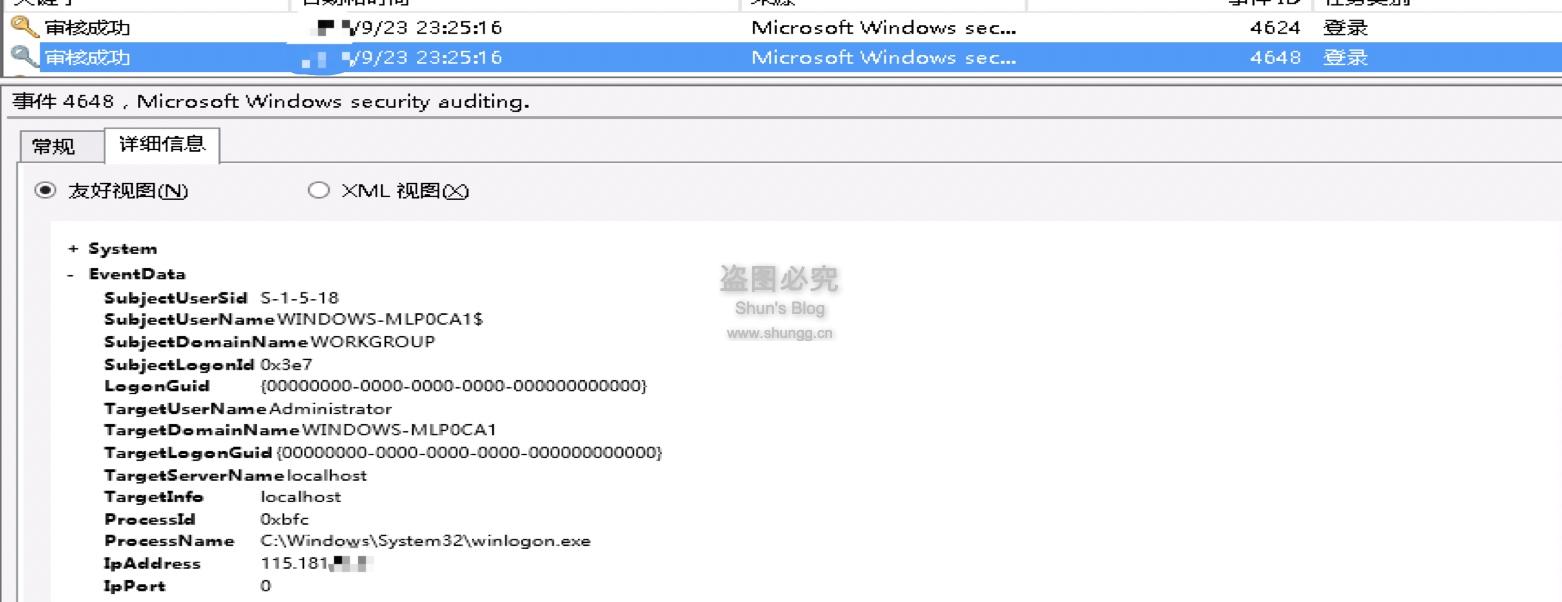

115.181.xxx.xxx河北省石家庄市长城宽带

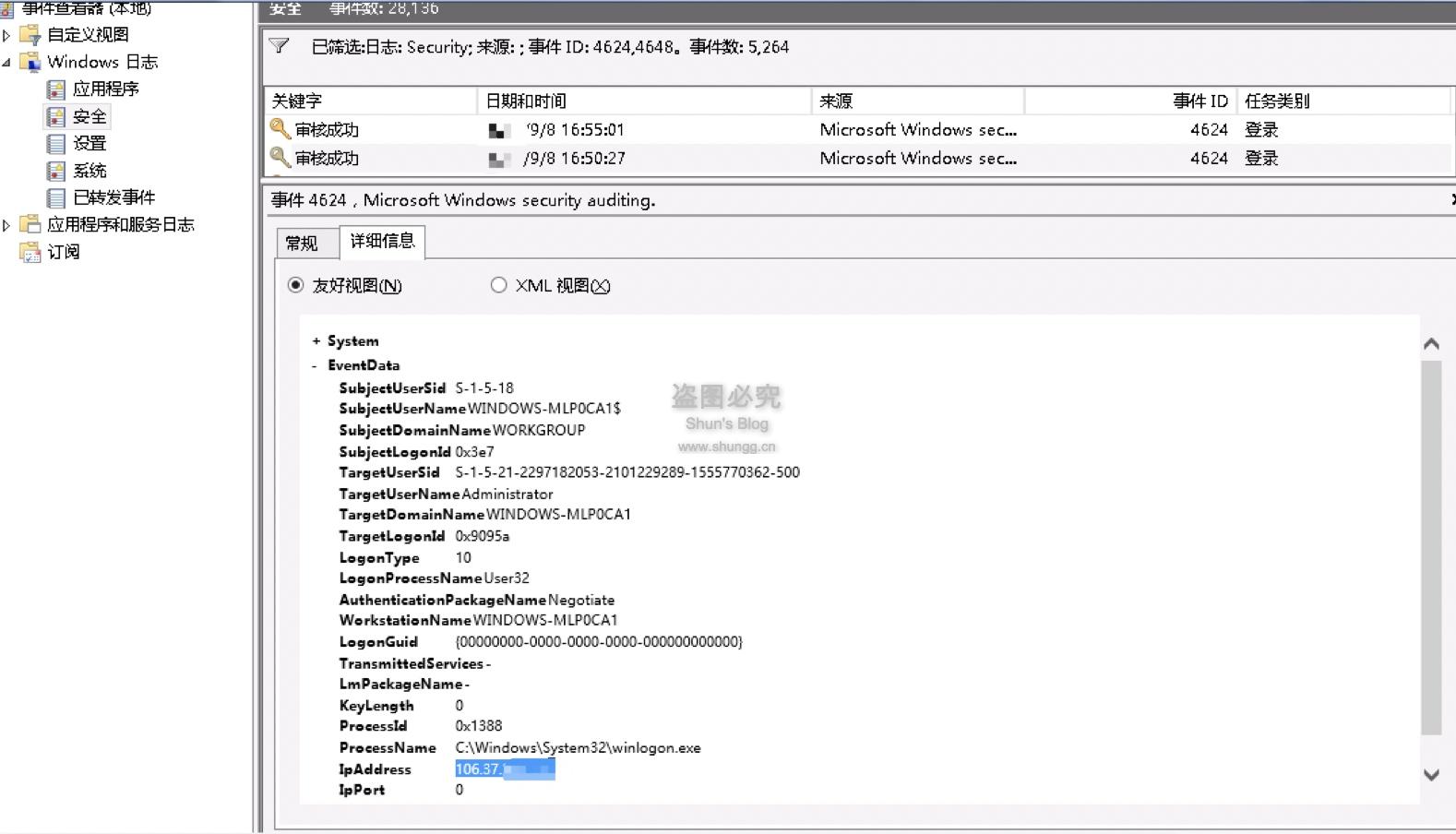

该IP从9月8日以来频繁登录,确认为黑客爆破成功后登录服务器:

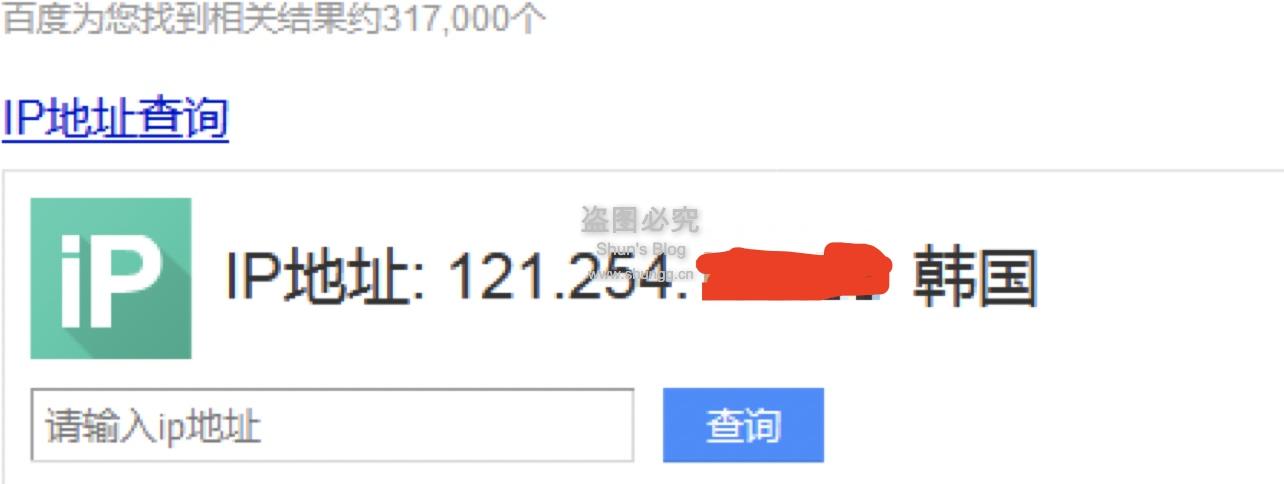

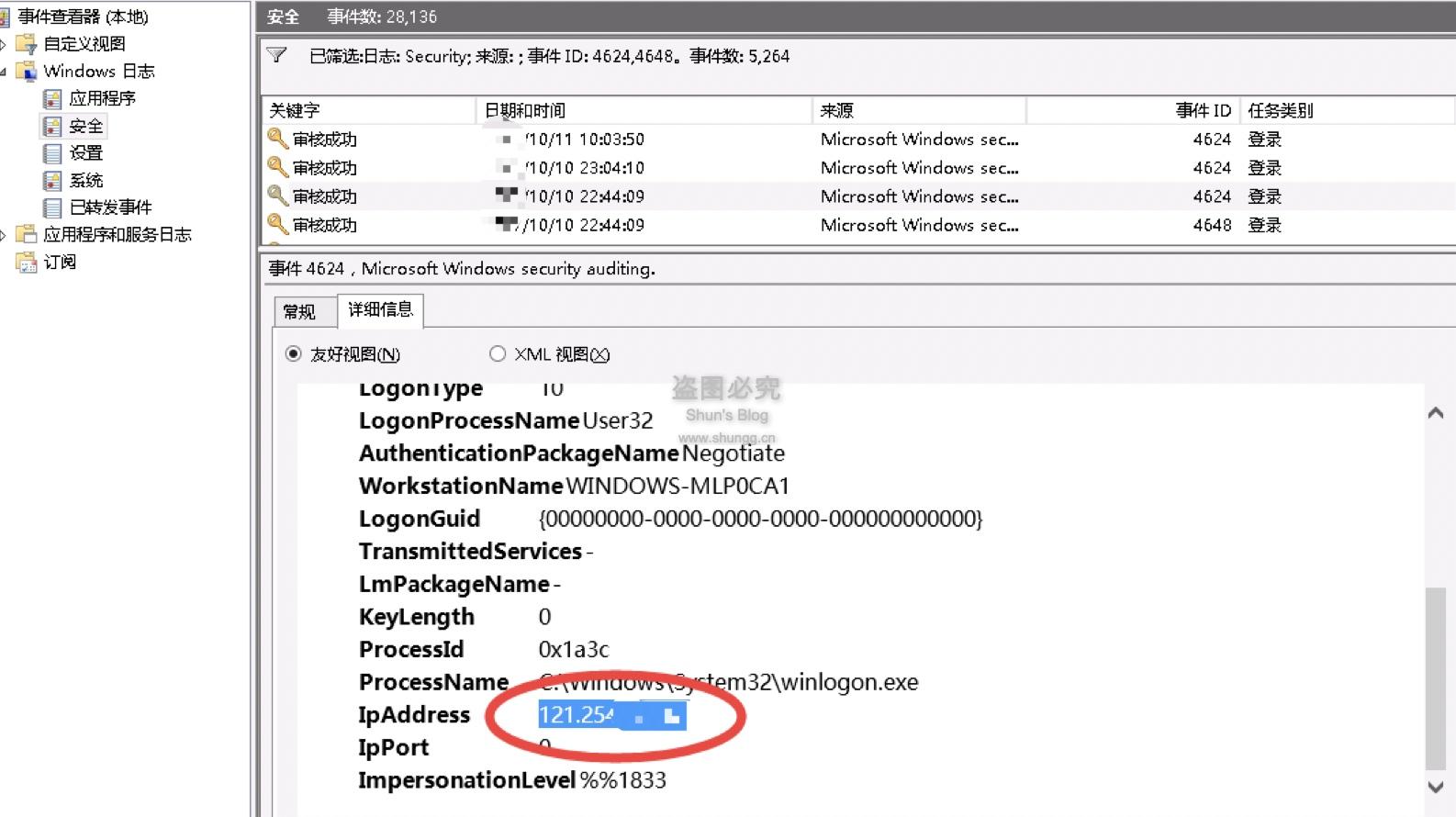

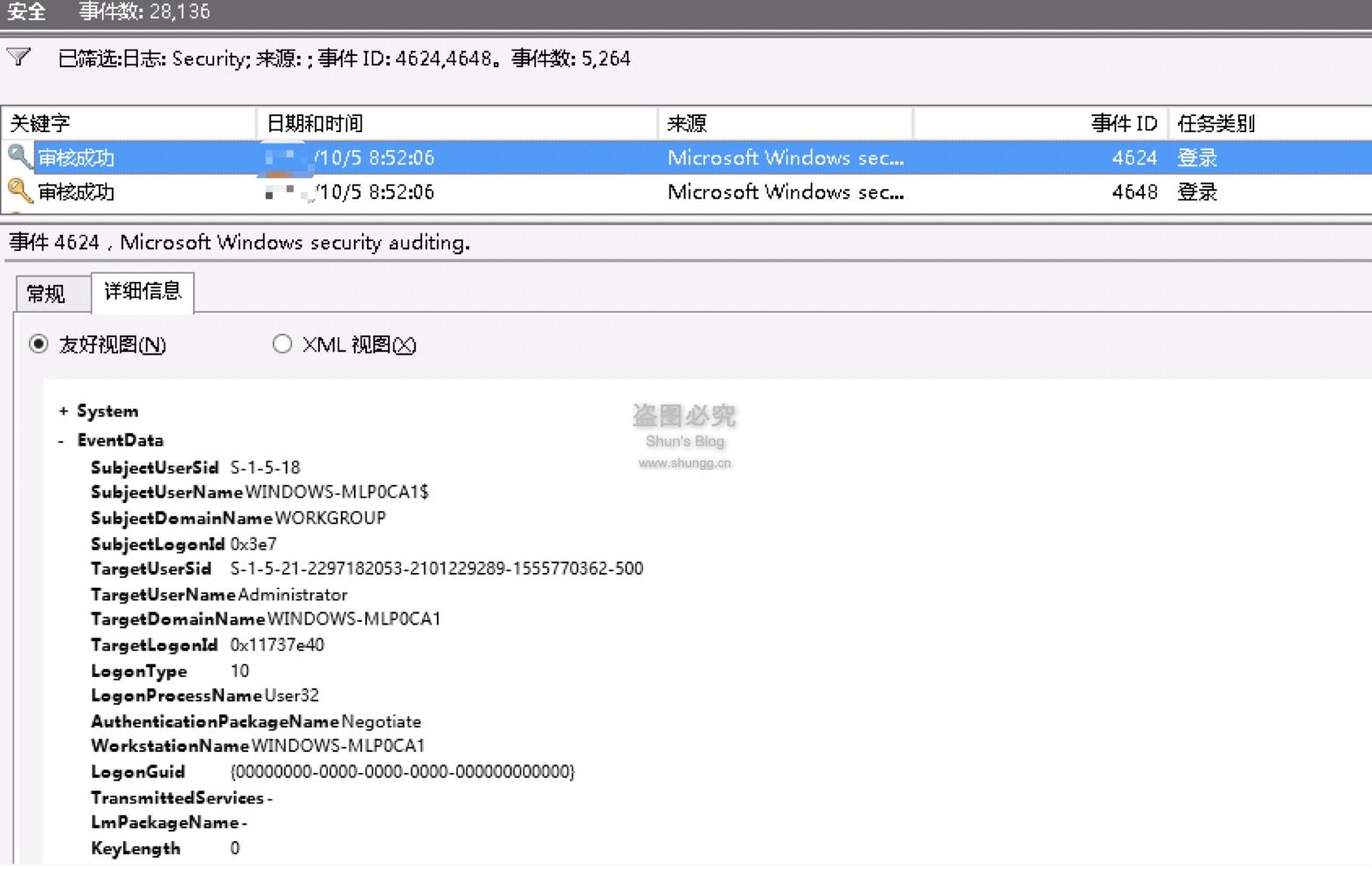

121.254.xxx.xxx韩国

该IP10月5日至10月10日多次成功登录服务器:

218.76.xxx.xxx湖南省娄底市 电信

106.37.xxx.xxx北京市北京市 电信

123.127.xxx.xxx北京市北京市 联通

木马后门查找

web服务器(172.xxx.xxx.128)

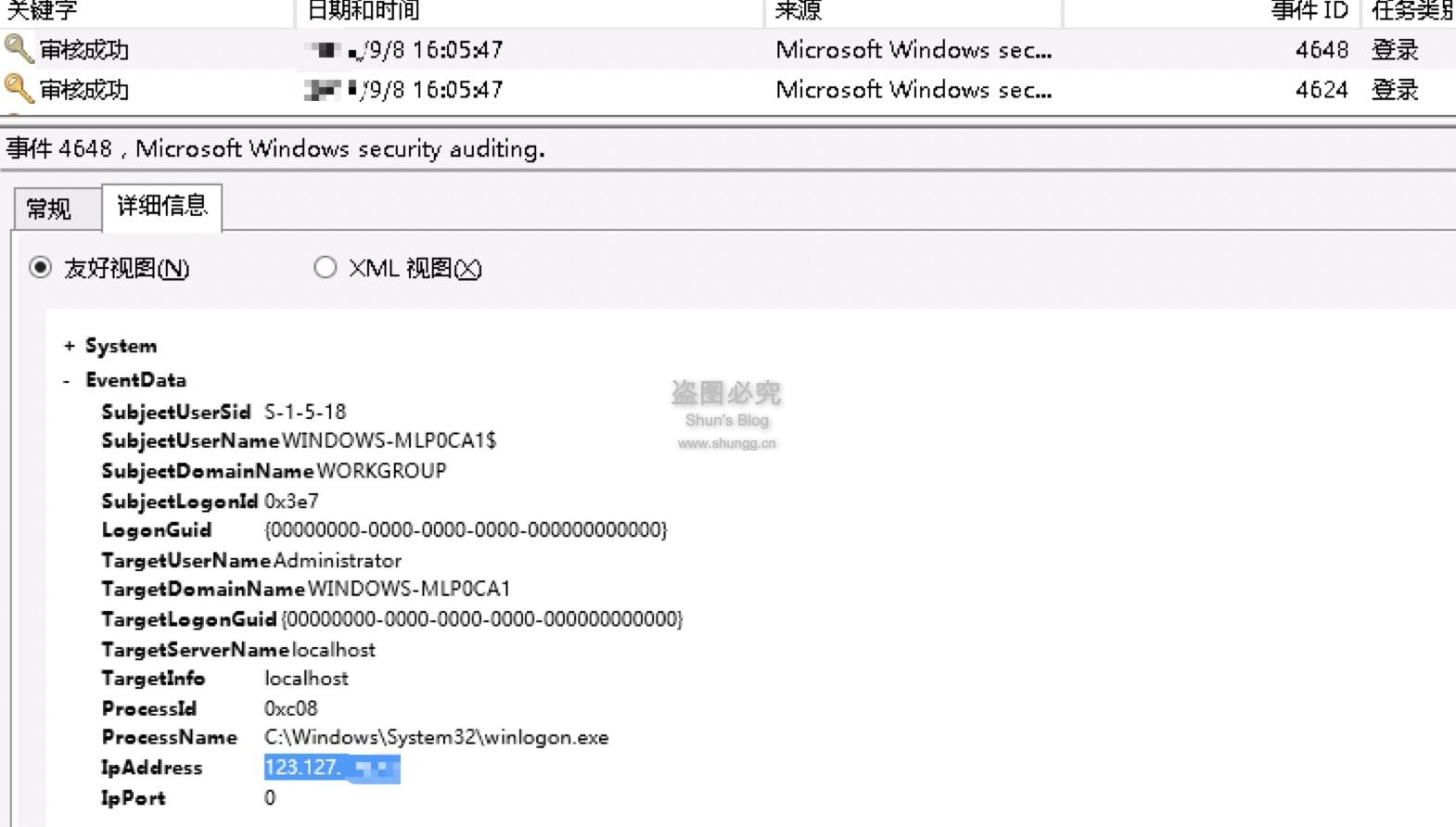

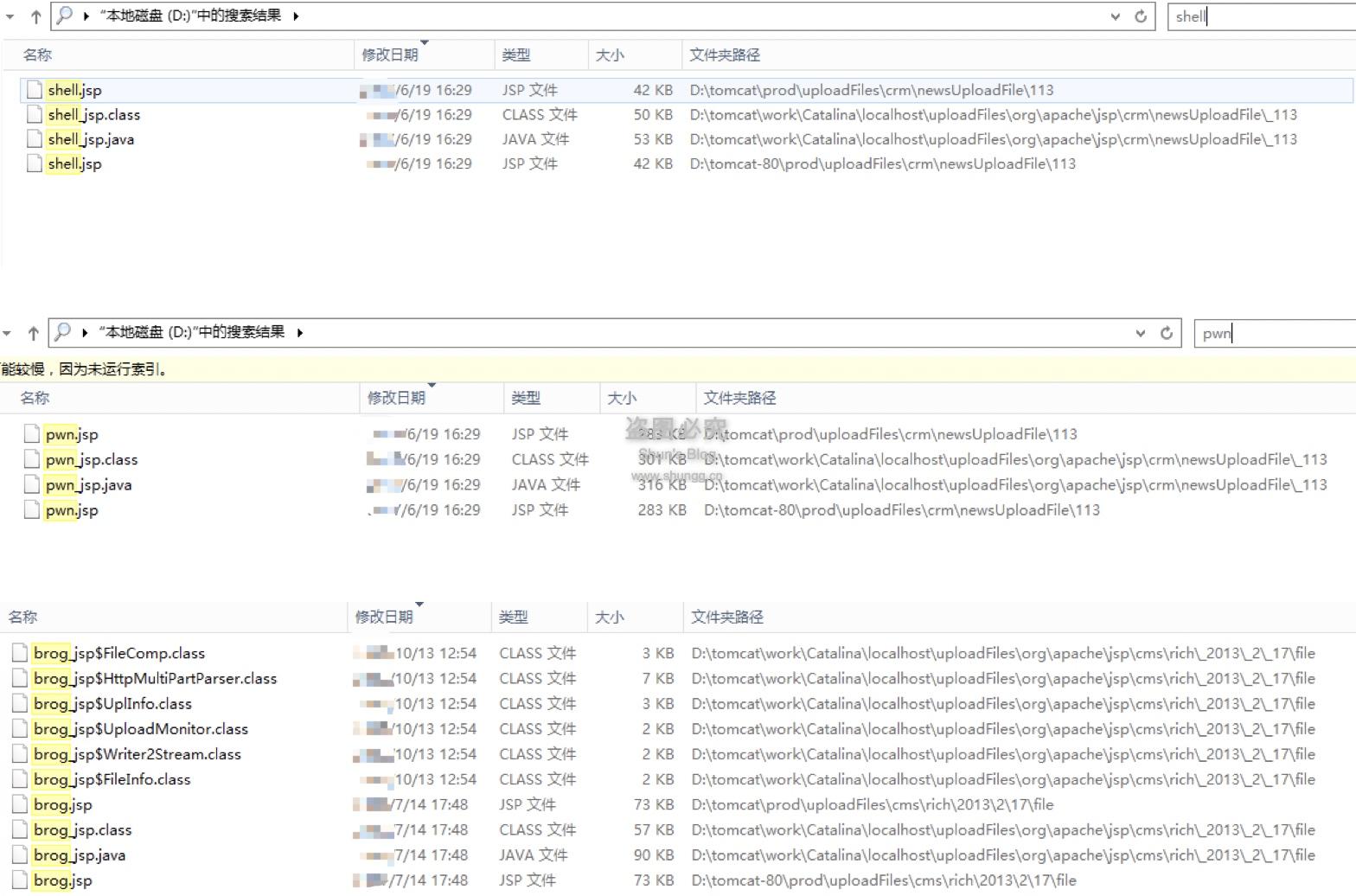

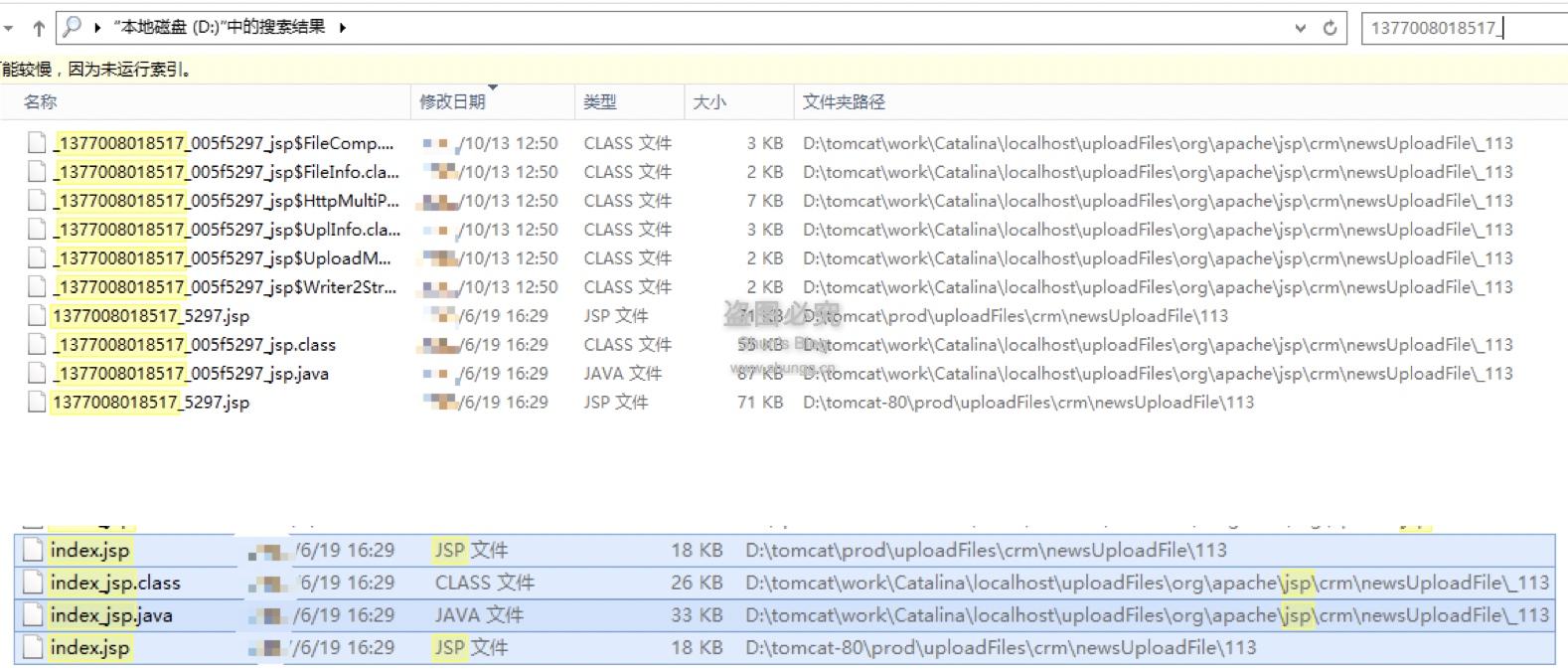

10月13日分析发现5个后门文件:shell.jsp、pwn.jsp、index.jsp、1377008018517_5297.jsp、brog.jsp以及与后门相关的class文件。

木马后门

shell.jsp、pwn.jsp、index.jsp、1377008018517_5297.jsp以及与后门相关的class文件,路径如下:

D:\tomcat\prod\uploadFiles\crm\newsUploadFile\113

D:\tomcat-80\prod\uploadFiles\crm\newsUploadFile\113

D:\tomcat\work\Catalina\localhost\uploadFiles\org\apache\jsp\crm\newsUploadFile_113brog.jsp以及与后门相关的class文件,路径如下:

D:\tomcat-80\prod\uploadFiles\cms\rich\2013\2\17\file

D:\tomcat\prod\uploadFiles\cms\rich\2013\2\17\file

D:\tomcat\work\Catalina\localhost\uploadFiles\org\apache\jsp\cms\rich_2013_2_17\file搜索发现的木马以及相关文件,如下:

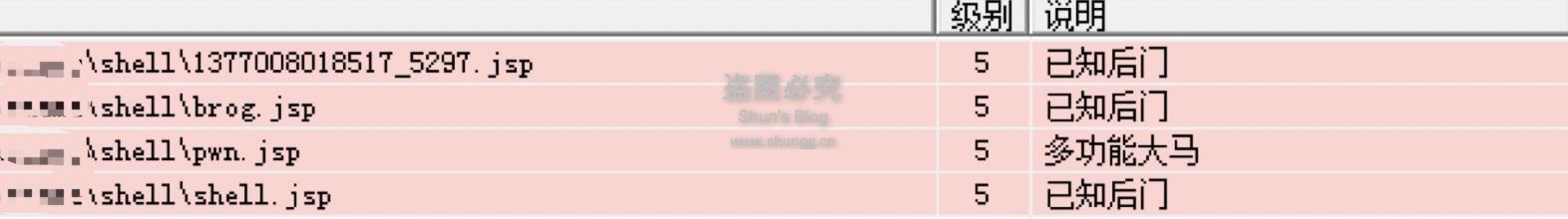

拷贝木马通过D盾查杀,确认为木马后门。

通过访问发现的文件,发现5个均为后门木马文件。

shell.jsp后门可直接控制windows服务器(web):

http://ip:端口号/uploadFiles/crm/newsUploadFile/113/shell.jsp

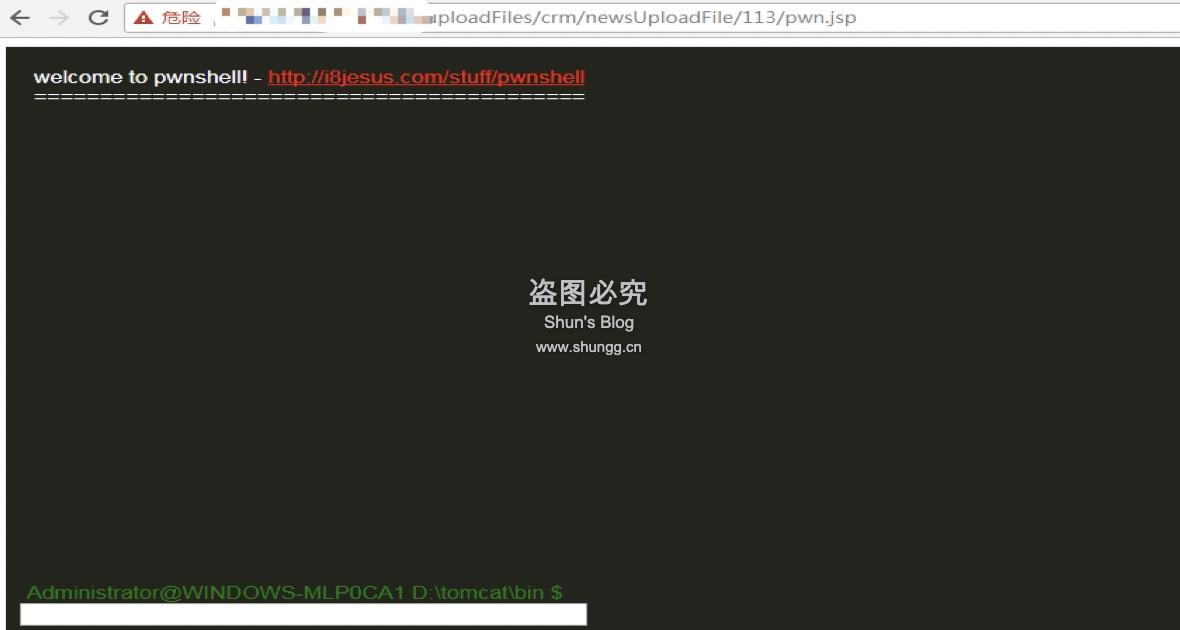

pwn.jsp多功能木马可直接控制windows服务器(web):

http://ip:端口号/uploadFiles/crm/newsUploadFile/113/pwn.jsp

brog.jsp后门可直接控制windows服务器(web):

http://ip:端口号/uploadFiles/cms/rich/2013/2/17/file/brog.jsp

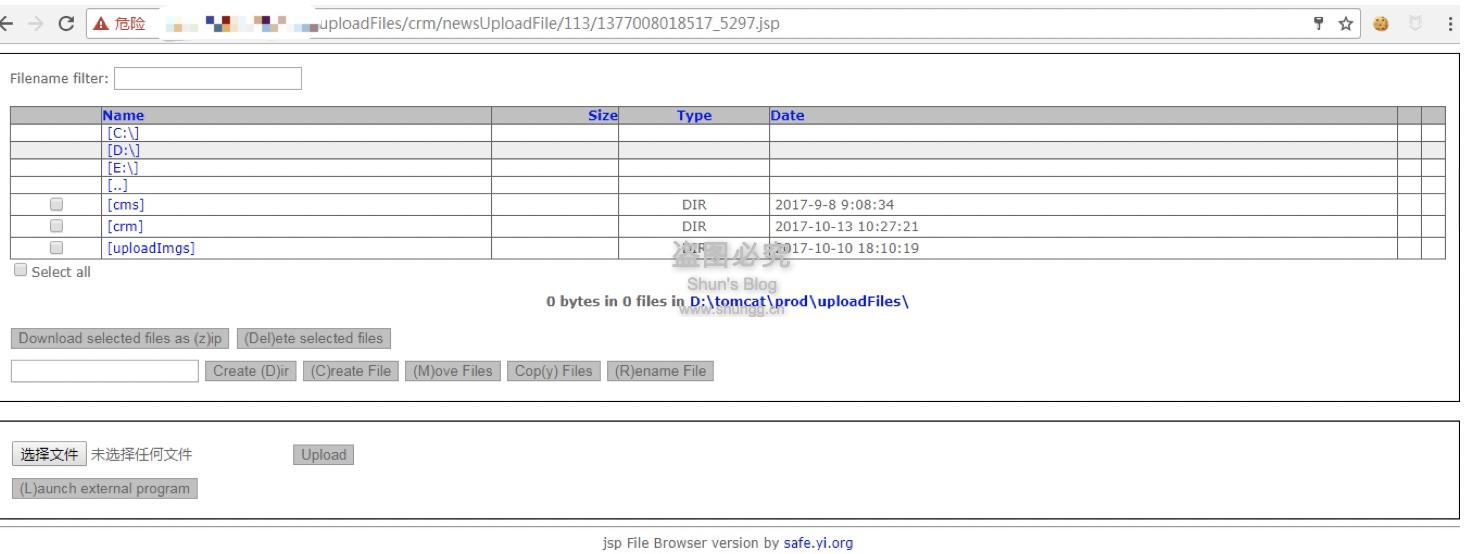

1377008018517_5297.jsp后门可直接控制windows服务器(web):

http://ip:端口/uploadFiles/crm/newsUploadFile/113/1377008018517_5297.jsp

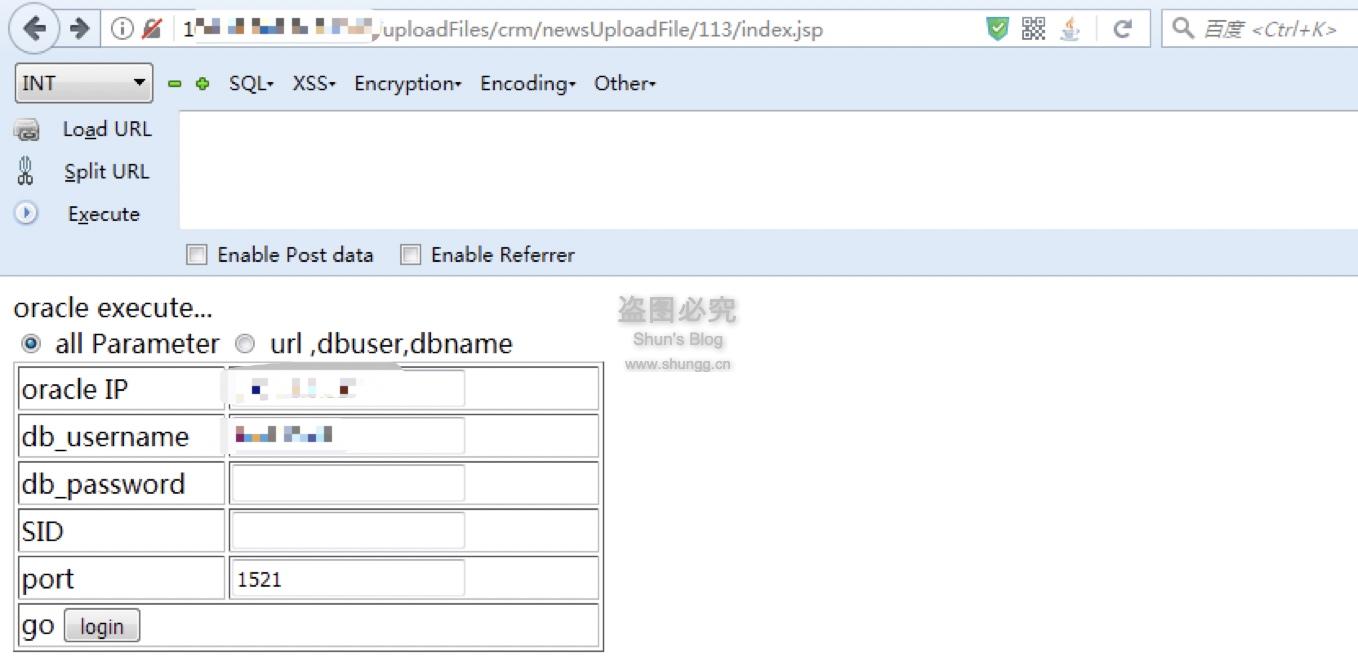

index.jsp后门可直接连接数据库服务器,对数据库进行增删改操作:

http://ip:端口/uploadFiles/crm/newsUploadFile/113/index.jsp

数据库服务器(172.xxx.xxx.xxx)

暂未发现web层面的木马后门。

服务器漏洞

数据库服务器密码泄露

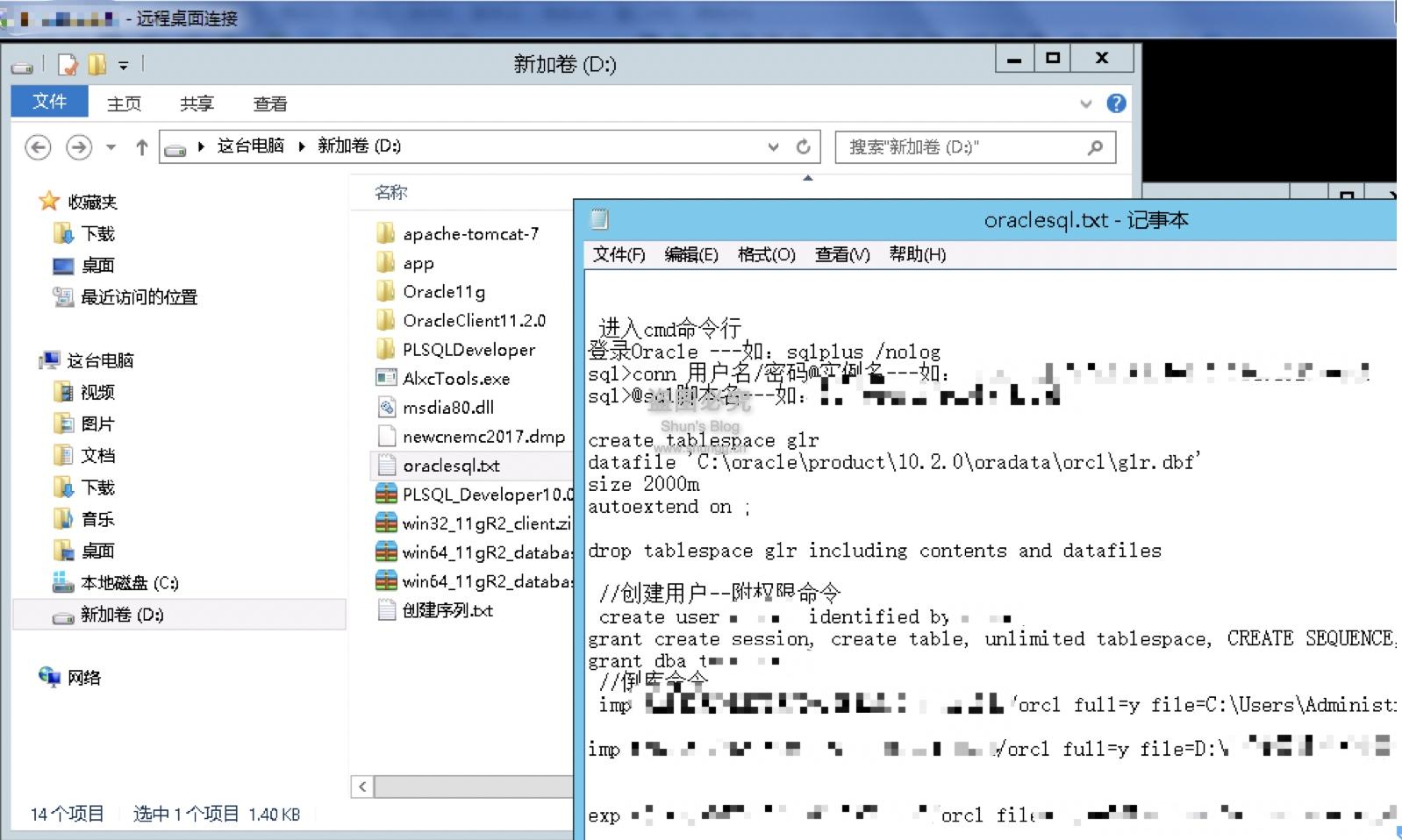

发现172.xxx.xxx.xxx操作系统下D:/oraclesql.txt该文件记录明文数据库密码,由于数据库服务器被黑客入侵,数据库密码已被黑客掌握:

0x03#确认成因

1、由于web服务器和数据库服务器的远程桌面端口之前暴露在公网,口令复杂度不高,黑客通过工具爆破成功获得administrator管理员密码,从而成功入侵web服务器和数据库服务器,并向服务器拷贝windows病毒。

2、黑客为了防止网站技术人员更改administrator密码后丧失web服务器的控制权,黑客拷贝多个web木马后门至网站根目录下D:\tomcat\prod\uploadFiles,方便从web层面继续控制服务器。

3、网站服务器存在多个木马后门及病毒,故而被多个浏览器标记为含有恶意软件的网站

0x04#修复建议

删除、整改、部署设备。