事件来源

Oracle官方发布了7月份的关键补丁更新CPU(Critical Patch Update),其中针对可造成远程代码执行的高危漏洞 CVE-2018-2894 进行修复:

http://www.oracle.com/technetwork/security-advisory/cpujul2018-4258247.html

CVE-2018-2894 由中国国家互联网应急中心 CNCERT 的安全研究员 Mingxuan Song 和 Apple 公司的安全研究员 David Litchfield 同时提交发现。

7 月 19 号国家互联网应急中心 CNCERT 发出通告,指出 CVE-2018-2894 本质上为任意文件上传漏洞。

漏洞描述

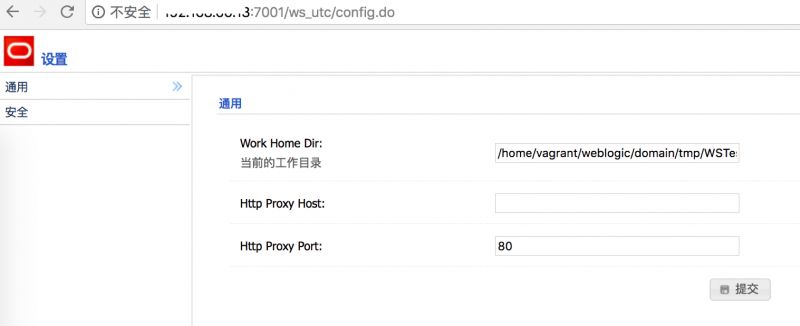

ws_utc 为 WebLogic Web 服务测试客户端,其配置页面存在未授权访问的问题,路径为 /ws_utc/config.do

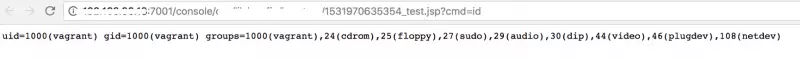

攻击者通过访问此配置页面,先更改工作目录,用有效的 WebLogic Web 路径替换存储 JKS Keystores 的文件目录,然后在上传 JKS Keystores 时上传恶意的 JSP 脚本文件。访问最终的 JSP 文件路径地址,即可做到代码执行:

攻击者通过利用此漏洞,即可在远程且未经授权的情况下在 WebLogic 服务器上执行任意代码。

影响范围

WebLogic 10.3.6.0

WebLogic 12.1.3.0

WebLogic 12.2.1.2

WebLogic 12.2.1.3

解决方案

Oracle官方安全布丁进行更新修复:

http://www.oracle.com/technetwork/security-advisory/cpujul2018-4258247.html

除此文件上传漏洞以外,由于 WebLogic 本身架构设计上缺乏安全考虑(对不可信来源的数据进行反序列化并只使用黑名单对危险类进行检测过滤),长远来看建议寻找替代 WebLogic 的方案。

参考资料

http://www.oracle.com/technetwork/security-advisory/cpujul2018-4258247.html