某日,甲方爸爸在HW期间被打穿了,已经修复完漏洞,让我们再给看看能不能再进内网溜达溜达…

下班回到家夜里发邮件IP报备,测试结束时间记录,渗透测试申请单找同命相怜的同事填一下给甲方爸爸呈批。

开工

只有一个域名,简单做个信息收集

真实ip:xxx.xx.x.xxx

开放端口:

80、82、1010、5003、7001、8010、8080、8087、8089、8090、8443、9000、9001、9002、9009、9090、33899

端口对应各种乱七八糟(不敢bb)系统。

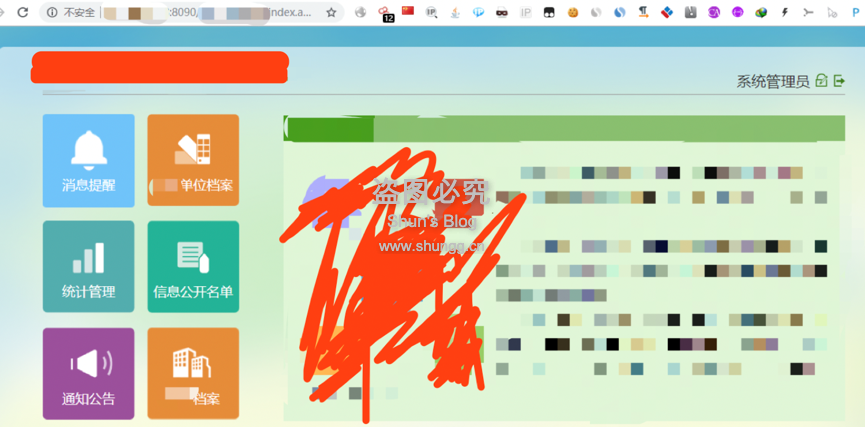

0x01:xxx.xx.x.xxx:8090

猜密码中…阿弥陀佛。。。1qaz2WSX

嘿嘿,系统管理员,翻了翻,Fuck弱口令一枚记录。

0x02:继续翻其他资产,

查C段遇见个Topsec,已确认属于他们资产。

默认账号密码,组合密码尝试猜..无果【以前弱口令,现在已经改了,地方同事附加一句,基本的威胁很早就处理了】

0x03继续翻阅资产,

映入眼帘的这是什么东西?

openfire是免费的、开源的、基于可拓展通讯和表示协议(XMPP)、采用Java编程语言开发的实时协作服务器。 Openfire安装和使用都非常简单,并利用Web进行管理。单台服务器可支持上万并发用户。

甭管什么东西,盘它,

抄起手就一个admin/admin随手掏一个123456,成功进去。

参考:https://www.secpulse.com/archives/61760.html

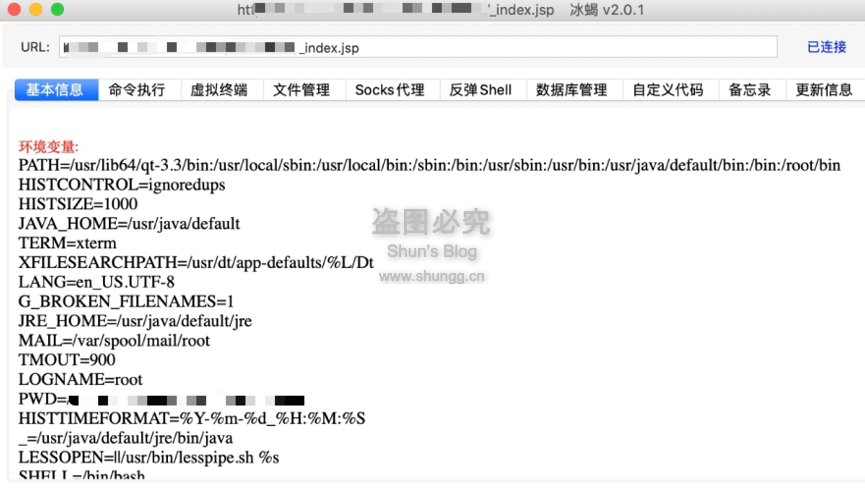

通过上传插件,获取webshell。

查看权限

在上传马过程中遇到2个坑,

1、上传当前目录不解析,传到其它目录解决问题。

2、菜刀只有这个版本能连接,其他的版本不行。

菜刀

冰蝎

代理流量,Frp

配置好服务端客户端,走你。

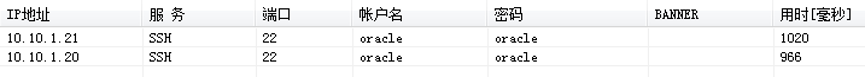

熬不了夜了,通了就挂上扫描睡觉了。

内网openfire管理页面

天亮了,客户说点到为止(互联网区)不用继续(专网)了,痛快写报告结束。

暂无评论

扫描弱口令的什么工具呀?看上去不错

请问菜刀是怎么传上去的?